Declaración de seguridad de Epson

La creciente diversificación de los espacios de trabajo y el aumento del nivel de complejidad de los entornos de redes hacen que sean más importantes que nunca unos protocolos rigurosos de seguridad en impresoras, equipos multifuncionales y escáneres. Para garantizar la seguridad de todos sus clientes, Epson utiliza un marco de seguridad unificado y metodologías consistentes a lo largo del diseño y el suministro de todos sus productos, desde impresoras de recibos hasta grandes formatos de uso comercial/industrial y escáneres.

Para proteger los activos informáticos de nuestros clientes de amenazas a la seguridad cada vez más sofisticadas, Epson implementa medidas óptimas de seguridad a impresoras, equipos multifuncionales y escáneres, tanto en los aspectos del software como del hardware, a lo largo de todo el ciclo del producto, desde el diseño del producto hasta su desarrollo, producción, distribución y mantenimiento.

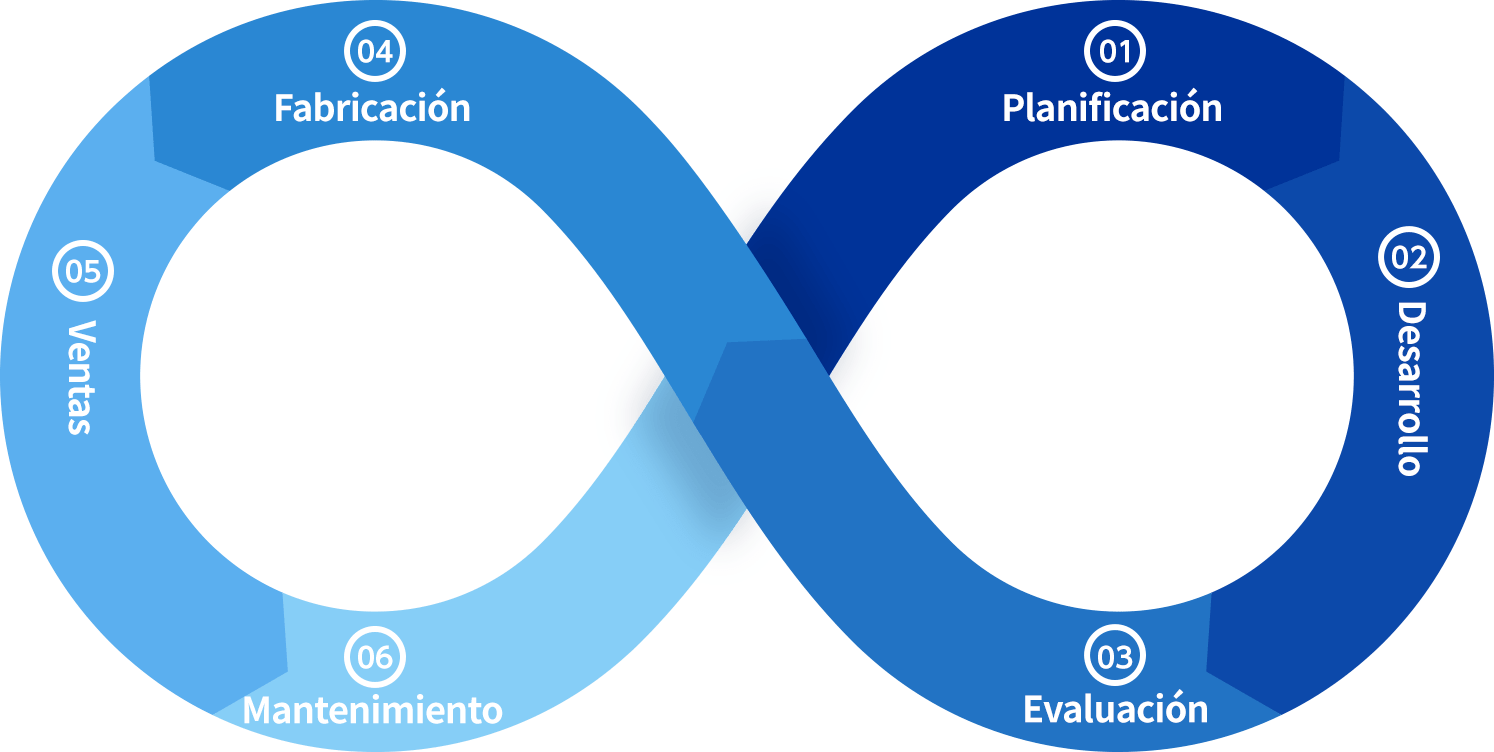

El concepto de la seguridad en cada fase del ciclo de vida del producto

Para proporcionar una mayor seguridad a nuestros clientes, en Epson estudiamos detalladamente los diferentes entornos de uso para cada tipo de producto y aplicamos la seguridad de endpoints a lo largo de todo el ciclo del producto, desde el diseño del producto hasta su desarrollo, evaluación, fabricación, distribución y mantenimiento.

-

①PlanificaciónEn la fase de planificación del producto, comprobamos continuamente las nuevas tendencias de seguridad y las vulnerabilidades potenciales. También escuchamos las solicitudes de nuestros clientes, identificando y analizando los requisitos relacionados con la seguridad. De esta manera, eliminamos problemas potenciales en nuestros productos antes de que los riesgos hagan aparición.

-

②DesarrolloSobre la base de nuestras plataformas comunes y tecnologías originales diseñadas a lo largo del desarrollo de una amplia gama de productos, desde impresoras domésticas y de oficina hasta impresoras de pequeños y grandes formatos de uso comercial/industrial y escáneres, nos esforzamos por mejorar la protección contra riesgos de seguridad.

-

③EvaluaciónAdemás de unas exhaustivas pruebas internas, también incorporamos evaluaciones realizadas por organizaciones externas para obtener una valoración de la seguridad más objetiva. Con nuestros rigurosos sistemas de verificación de seguridad, llevamos a cabo la evaluación desde diferentes perspectivas para garantizar la alta seguridad de nuestros productos .

-

④Fabricaciónpara garantizar la más alta calidad en nuestras operaciones de fabricación, hemos aplicado un sistema integral de gestión de activos informáticos en nuestras factorías, en las que instalamos un software que permite la funcionalidad de nuestros productos.

-

⑤Ventasnos comprometemos a apoyar a nuestros clientes por medio de propuestas y de la aplicación de soluciones para minimizar los riesgos a la seguridad, en consonancia con el entorno de utilización y las condiciones operativas. También nos aseguramos de dar una rápida respuesta a cualquier vulnerabilidad que pueda hacer aparición después de la instalación de nuestros productos. Cuando los productos necesiten ser reemplazados o desechados, nos aseguraremos de restablecer los dispositivos a sus ajustes de fábrica para prevenir fugas de información confidencial.

-

⑥MantenimientoRespondemos con rapidez a los problemas relacionados con la seguridad y a las inquietudes que nos comuniquen los clientes que hayan comprado nuestros productos.

Epson implementa plataformas con un excelente alto rendimiento y un notable nivel de seguridad, que combinan centros de operaciones de seguridad multinúcleo de desarrollo propio y un firmware original para impresoras y escáneres con controles de mecanismos que aplican diferentes procesamientos de forma apropiada, como el procesamiento de imágenes, entre otros.

Iniciativas en la evaluación de la seguridad de los productos realizada por organizaciones externas

En Epson, utilizamos organizaciones externas independientes en la evaluación de la seguridad de los productos, con el fin de comprobar objetivamente las funciones de seguridad de nuestros productos. Al mismo tiempo, nos esforzamos por pronosticar posibles riesgos futuros e introducimos mejoras para prevenirlos .

| N.º de certificación | Proveedor | Nombre de TOE | Fecha de certificación | Conformance Claim / PP = Conformidad PP / Requisitos de Garantia | Acreditación CCRA |

| C0847 | Seiko Epson Corp. | EPSON LM-M5500 / AM-M5500 with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0846 | Seiko Epson Corp. | EPSON AM-C550z with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0832 | Seiko Epson Corp. | EPSON LM-C400 / AM-C550 / AM-C400 with FAX 1.00 | 2024-11-19 | U.S. Government Approved Protection Profile - U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0803 | Seiko Epson Corp. | EPSON LM-C6000/LM-C5000/LM-C4000/AM-C6000/AM-C5000/AM-C4000 | 2023-12 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0728 | Seiko Epson Corp. | EPSON LX-10020M/WF-M21000 | 2021-08 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0700 | Seiko Epson Corp. | EPSON LX-10050MF/LX-10050KF/LX-7550MF/LX-6050MF/WF-C21000/WF-C20750/WF-C20600 | 2021-01 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0602 | Seiko Epson Corp. | LX-10000F/LX-7000F/WF-C20590/WF-C17590 2.00 | 2018-06 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

Esta certificación no se adquiere necesariamente con todos los modelos.

https://keypointintelligence.com/security-validation

Esta certificación no se adquiere necesariamente con todos los modelos.

Para garantizar la seguridad en el uso de nuestros productos

Antes de usar el dispositivo, debes cambiar la configuración de los ajustes predeterminados de fábrica para adaptarlos al entorno en que se vaya a utilizar. Especialmente, debes asegurarte de aplicar las medidas de seguridad apropiadas en relación con las contraseñas de los administradores, las conexiones con internet y los ajustes de conexión a la red LAN inalámbrica.

Seleccione esto independientemente del entorno de red.

(solo para Europa, Oriente Medio y África)

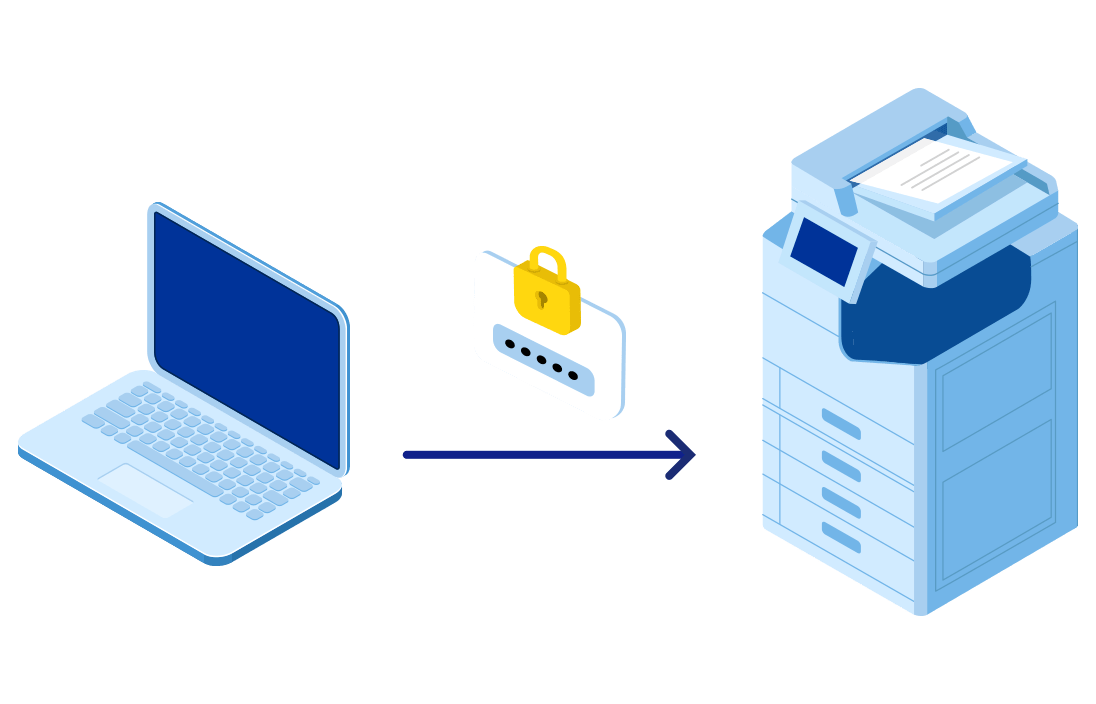

Contraseñas de los administradores

Recomendamos encarecidamente que se configuren contraseñas individuales para cada usuario administrador durante la configuración inicial del dispositivo. Si se mantienen los ajustes predeterminados de fábrica o no se establecen las contraseñas de los administradores, hay riegos de que se produzcan accesos no autorizados y de que se modifiquen las configuraciones y los datos almacenados en el dispositivo. También habrá riesgos de fugas de identificaciones, contraseñas, información personal de la libreta de direcciones y de información confidencial.

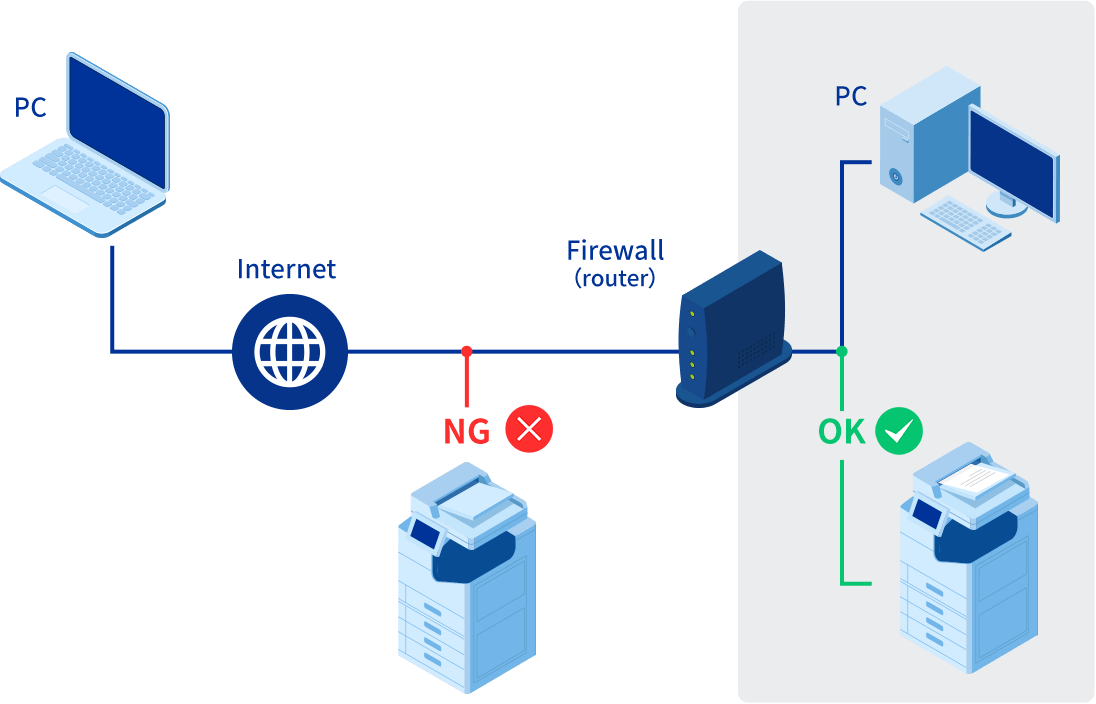

Conexión a internet

No conectes las impresoras, equipos multifuncionales o escáneres directamente a internet. Por el contrario, debes instalarlas dentro de un entorno protegido por cortafuegos. También recomendamos establecer una dirección IP privada. Si te conectas directamente a internet, tus impresoras, equipos multifuncionales o escáneres pueden verse expuestas a riesgos de seguridad inesperados, tales como la manipulación de datos no autorizada y fugas.

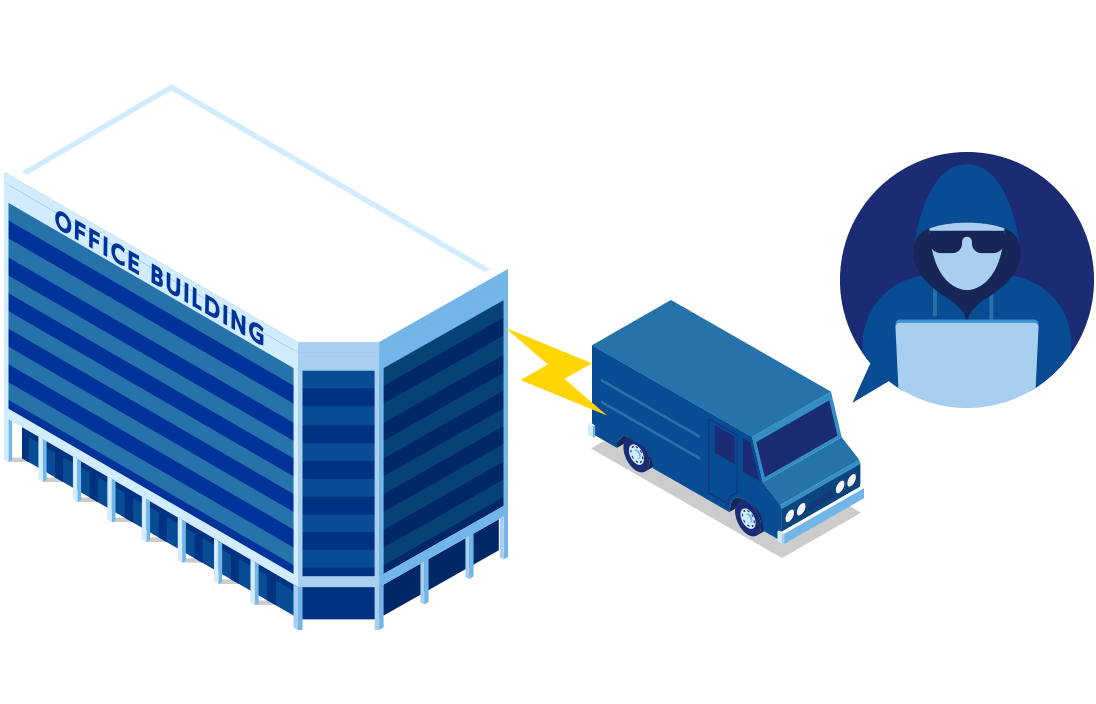

Redes LAN inalámbricas

Cuando utilice redes LAN inalámbricas, asegúrate de aplicar medidas de seguridad apropiadas. Una LAN inalámbrica te permite recibir datos transmitidos desde computadoras y teléfonos inteligentes utilizando ondas de radio, de manera que se puede acceder libremente a la red dentro del alcance de las ondas de radio. Sin embargo, si no configuras adecuadamente los ajustes de seguridad, los datos transmitidos pueden ser interceptados y accedidos sin autorización por terceros sin autorización.

Software de seguridad

Documentos impresos por descuido se dejaron sin vigilancia al lado de la impresora. Como resultado, ha quedado expuesta información importante a terceros.

Epson Print Admin /

Epson Print Admin Serverless

Exigir una autentificación por medio del uso de una tarjeta IC para asegurarse de que la impresión sea realizada en presencia de una persona autorizada.n

Como el comando de impresión se realiza después de que se haya llevado a cabo la autentificación delante de la impresora multifuncional (MFP), esto evita que se dejen sin vigilancia documentos impresos.

Dado que una persona autorizada se encuentra presente durante la impresión, esto evita que los documentos se los lleve por error algún tercero.

Existe el riesgo de fugas de información cuando hay personas que usan funciones ajenas a sus cometidos de trabajo.

Tener personal empleado con diferentes tipos de contratos ocasiona riesgos de fugas de documentación.

Epson Print Admin /

Epson Print Admin Serverless

Restringir el manejo de las impresoras multifuncionales (MFP), limitándolo a usuarios registrados.

Limitar el acceso a determinadas funciones de las MFP, permitiéndolo solamente a usuarios registrados puede prevenir fugas al reducir el manejo inapropiado de las MFP.

Actualización de firmware en bloque

Utilice las versiones de firmware más recientes para garantizar la protección y la seguridad de sus dispositivos.

Preocupaciones relacionadas con los riesgos a la seguridad y las vulnerabilidades de los dispositivos. Forma de asegurarse de que el firmware del dispositivo esté actualizado para prevenir amenazas a la seguridad.

Epson Device Admin

Cuando sea necesaria la actualización de un firmware para cualquier impresora, equipo multifuncional o escáner, esta puede realizarse automáticamente.

Puedes comprobar y actualizar a distancia el firmware en todos los dispositivos. Ofrecemos un entorno que le permite identificar los dispositivos que requieran actualización, y mantener actualizado el firmware de todos sus dispositivos, de manera que puedas utilizarlos con confianza y estar protegido contra amenazas a la seguridad.

Para obtener información acerca de a qué modelos es aplicable, consulte con el encargado de ventas.