Déclaration de sécurité Epson

La diversification croissante des espaces de travail et la complexité grandissante des environnements réseau rendent plus importants que jamais des protocoles de sécurité rigoureux pour les imprimantes, les multifonctions et les scanners. Pour assurer la sécurité de tous ses clients, Epson utilise des cadres de sécurité unifiés et des méthodologies cohérentes tout au long de la conception et de la livraison de tous ses produits, des imprimantes pour la maison et le bureau aux imprimantes de reçus, imprimantes grand format, et scanners pour un usage commercial et industriel.

Pour protéger les actifs informationnels de nos clients contre des menaces de plus en plus sophistiquées qui pèsent sur les imprimantes, les multifonctions et les scanners, Epson met en œuvre des mesures de sécurité optimales, tant au niveau des logiciels que du matériel, tout au long du cycle, de la conception du produit à son développement, sa production, sa distribution et sa maintenance.

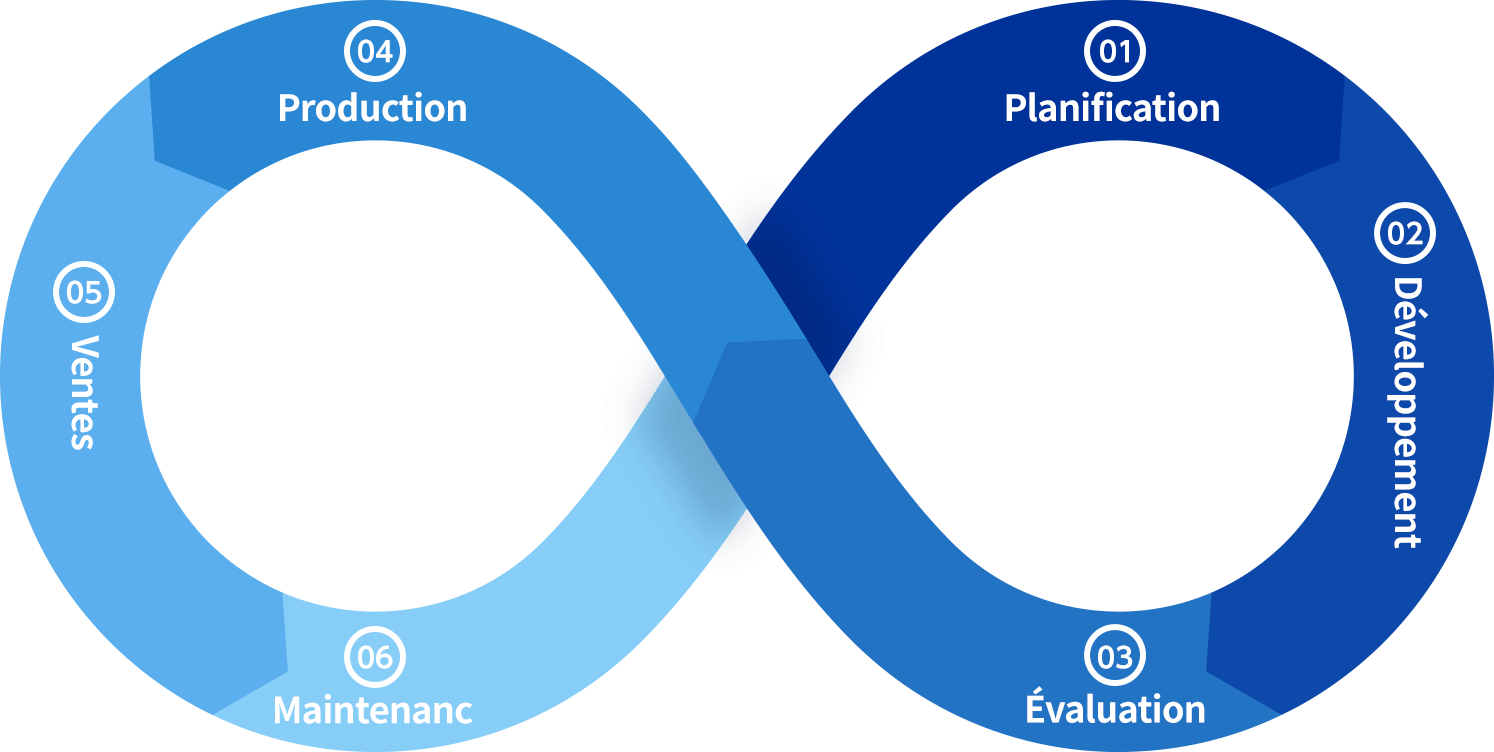

Le concept de sécurité à chaque étape du cycle de vie du produit

Pour offrir plus de sécurité à nos clients, nous examinons de près les différentes conditions d'utilisation de chaque catégorie de produits et nous mettons en œuvre des mesures de sécurité du début à la fin, tout au long du cycle de vie, de la conception du produit à son développement, son évaluation, sa production, sa commercialisation et sa maintenance.

-

①Planificationau stade de la planification du produit, nous surveillons en permanence les dernières tendances en matière de sécurité et les vulnérabilités potentielles. Nous écoutons également les demandes de nos clients, en identifiant et en analysant les exigences liées à la sécurité. De cette façon, nous éliminons les problèmes potentiels de nos produits avant que les risques ne se matérialisent.

-

②Développementen utilisant nos plateformes communes uniques et les technologies conçues tout au long du développement de notre large gamme de produits, des solutions d'impression de bureau ou imprimantes individuelles aux imprimantes et aux scanners commerciaux/industriels de petit et grand format, nous nous efforçons d'améliorer la protection contre les risques liés à la sécurité.

-

③Évaluationoutre les tests approfondis que nous réalisons en interne, nous faisons également appel à des sociétés tierces pour une évaluation objective de la sécurité de nos produits. Grâce à notre système très contrôlé de vérification, nous effectuons nos évaluations sous différents angles afin de garantir la plus haute sécurité pour nos produits.

-

④Productionpour garantir la plus haute qualité de nos opérations de production, nous avons mis en place un système complet de gestion des actifs informationnels dans nos usines où nous installons les logiciels qui permettent à nos produits de fonctionner.

-

⑤Ventesnous nous engageons à soutenir nos clients en proposant et en mettant en œuvre des solutions pour minimiser les risques de sécurité en fonction de l'environnement d'utilisation et des conditions opérationnelles. Nous veillons également à trouver rapidement des solutions aux vulnérabilités qui peuvent apparaître après l'installation de nos produits. Lorsque les produits doivent être remplacés et mis au rebut, nous veillons à réinitialiser les matériels aux paramètres d'usine par défaut afin d'éviter toute fuite d'informations confidentielles.

-

⑥Maintenancenous répondons rapidement aux problèmes et préoccupations liés à la sécurité signalés par les clients qui achètent nos produits.

La combinaison d'un micrologiciel unique pour imprimante et scanner qui optimise l'utilisation de divers processus, tels que le contrôle mécanique et le traitement de l'image, permet de réaliser une plateforme performante et hautement sécurisée. Le contrôle séparé de la section de communication et des autres sections de traitement de l'information qui présentent un risque de sécurité particulièrement élevé empêche tout accès non autorisé depuis l'extérieur et protège les informations essentielles du client.

Cette information n'est pas disponible pour tous les modèles.

Veuillez consulter votre représentant commercial pour plus de détails.

Initiatives en matière d'évaluation de la sécurité des produits par des tiers

Chez Epson, nous impliquons des organisations tierces indépendantes dans l'évaluation de la sécurité de nos produits afin de vérifier objectivement leurs fonctions de sécurité. Parallèlement, nous nous efforçons également de prévoir les risques potentiels futurs et d'introduire des améliorations pour les éviter.

| Numéro d’authentification# | Demandeur | Nom de la cible d'évaluation (TOE) | Date de certification | PP applicable/Exigences de garantie | Approbation CCRA |

| C0847 | Seiko Epson Corp. | EPSON LM-M5500 / AM-M5500 with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0846 | Seiko Epson Corp. | EPSON AM-C550z with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0832 | Seiko Epson Corp. | EPSON LM-C400 / AM-C550 / AM-C400 with FAX 1.00 | 2024-11-19 | U.S. Government Approved Protection Profile - U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0803 | Seiko Epson Corp. | EPSON LM-C6000/LM-C5000/LM-C4000/AM-C6000/AM-C5000/AM-C4000 | 2023-12 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0728 | Seiko Epson Corp. | EPSON LX-10020M/WF-M21000 | 2021-08 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0700 | Seiko Epson Corp. | EPSON LX-10050MF/LX-10050KF/LX-7550MF/LX-6050MF/WF-C21000/WF-C20750/WF-C20600 | 2021-01 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0602 | Seiko Epson Corp. | LX-10000F/LX-7000F/WF-C20590/WF-C17590 2.00 | 2018-06 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

La présente certification n'est pas disponible pour tous les modèles.

https://keypointintelligence.com/security-validation

La présente certification n'est pas disponible pour tous les modèles.

Pour assurer la sécurité lors de l'utilisation de nos produits

Avant d'utiliser votre solution d'impression, vous devez modifier les paramètres de configuration d'usine par défaut pour les adapter à votre environnement. En particulier, assurez-vous de mettre en œuvre les mesures de sécurité appropriées liées aux mots de passe de l'administrateur, à la connexion Internet et aux paramètres de connexion au réseau Wi-Fi.

Sélectionnez cette option quel que soit votre environnement réseau.

(Pour l'Europe, le Moyen-Orient et l'Afrique uniquement)

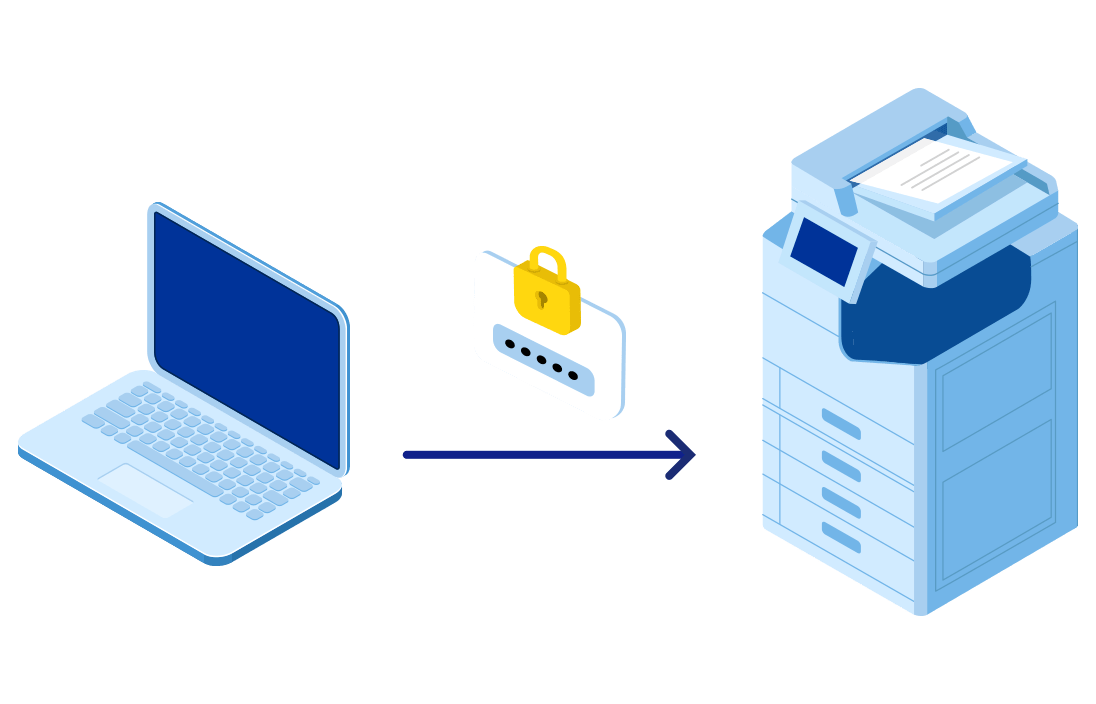

Mots de passe administrateur

Nous recommandons vivement de configurer des mots de passe individuels pour chaque administrateur lors de la configuration initiale de la solution d'impression. Si vous conservez les paramètres d'usine par défaut ou si vous ne définissez pas les mots de passe administrateur, il y aura un risque d'accès non autorisé et de modification des configurations et des données stockées dans la solution d'impression. Il y aura également un risque de fuite d'identifiants, de mots de passe, d'informations personnelles du carnet d'adresses et d'informations confidentielles.

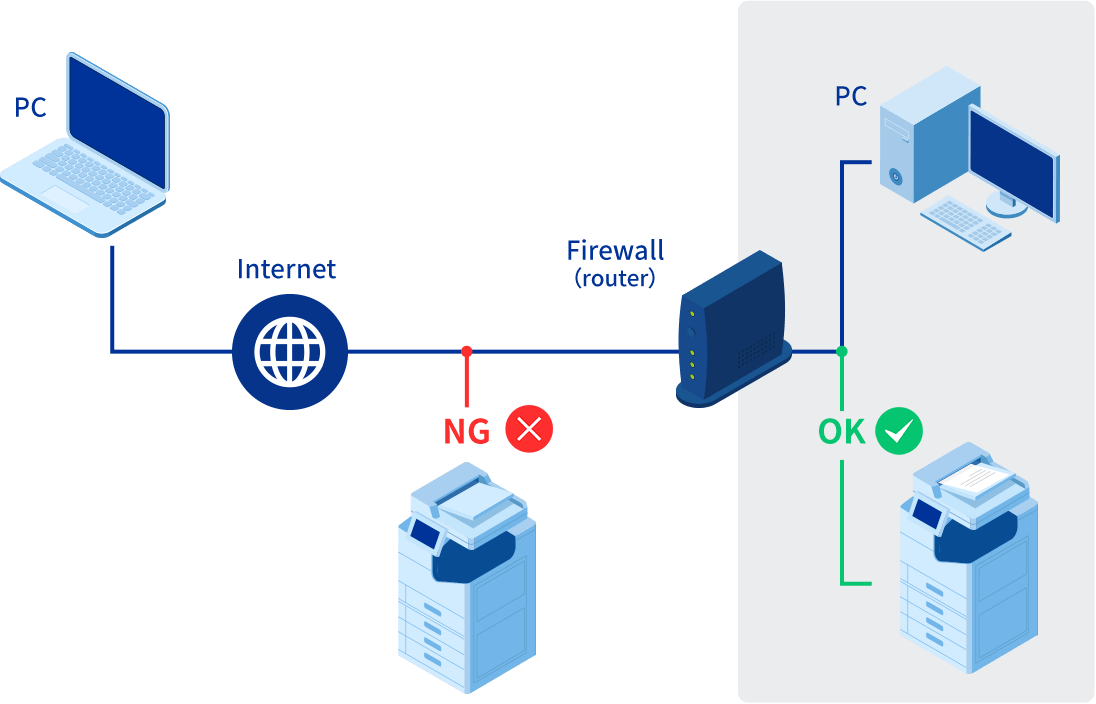

Connexion à Internet

Ne connectez pas les imprimantes, les multifonctions et les scanners directement à Internet. Installez-les plutôt dans un réseau protégé par un pare-feu. Nous vous recommandons également de configurer une adresse IP privée. Si vous vous connectez directement à Internet, vos réseaux peuvent être soumis à des risques de sécurité inattendus, tels que des manipulations et des fuites de données non autorisées.

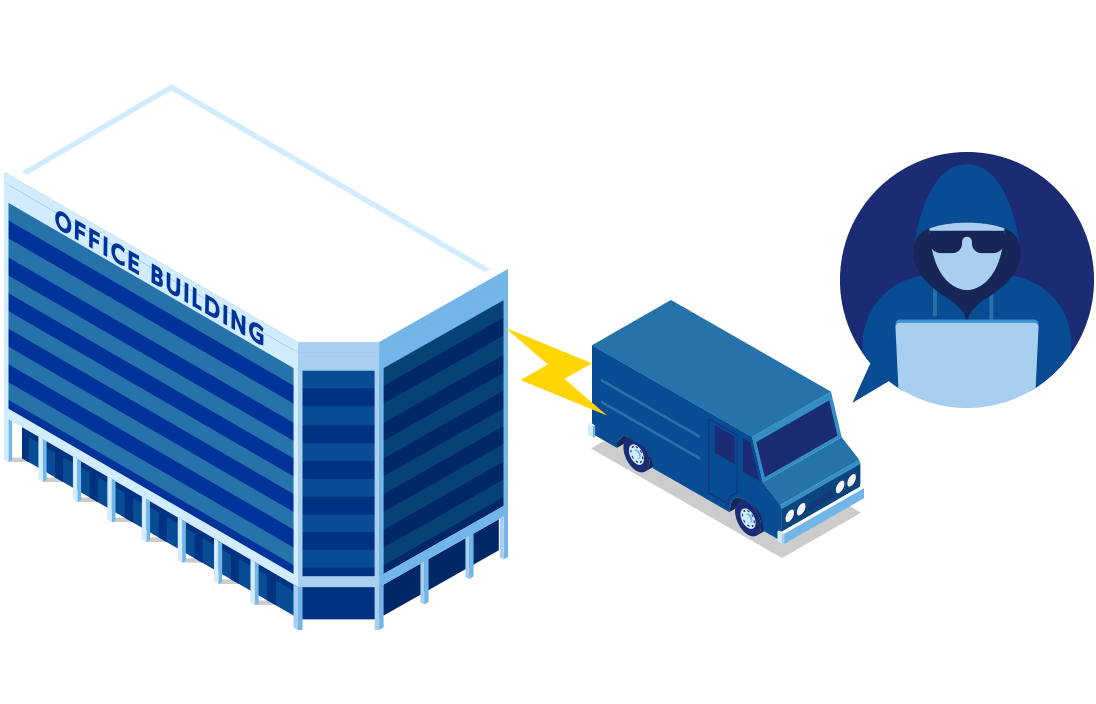

Réseaux Wi-Fi

Lorsque vous utilisez des réseaux Wi-Fi, veillez à mettre en œuvre les mesures de sécurité appropriées. Le réseau Wi-Fi vous permet de recevoir des données transmises par des ordinateurs et des smartphones à l'aide d'ondes radio, de sorte que vous pouvez accéder librement au réseau dans la limite de la portée des ondes radio. Toutefois, si vous ne configurez pas correctement les paramètres de sécurité, les données transmises peuvent être interceptées et consultées sans autorisation par un utilisateur non autorise.

Logiciel de sécurité

Des documents imprimés ont été accidentellement laissés sans surveillance à côté de la solution d'impression. En conséquence, des informations importantes ont été exposées à des tiers.

Epson Print Admin /

Epson Print Admin Serverless

Exiger une authentification à l'aide d'un badge pour garantir que l'impression est effectuée en présence d'une personne autorisée.

La demande d'impression étant effectuée après l'authentification devant le multifonction (MFP), cela permet d'éviter de laisser les documents imprimés sans surveillance.

Comme une personne autorisée est présente lors de l'impression, les documents ne seront pas emportés par erreur par des tiers.

Il existe un risque de fuite d'informations lorsque des personnes utilisent des fonctions sans rapport avec leur travail.

Avoir des employés contractualisés selon des conditions différentes risque de provoquer des fuites de documents internes.

Epson Print Admin /

Epson Print Admin Serverless

Limiter l'utilisation des multifonctions (MFP) aux utilisateurs enregistrés.

Limiter l'accès à certaines fonctions des multifonctions pour les utilisateurs enregistrés peut éviter les fuites en réduisant les opérations inappropriées.

Mise à jour intégrale du micrologiciel

Utilisez les dernières versions du micrologiciel pour assurer la sécurité de vos solutions d'impression.

Préoccupations liées aux risques de sécurité et aux vulnérabilités des solutions d'impression. Comment s'assurer que le micrologiciel est à jour pour éviter les menaces de sécurité.

Epson Device Admin

Chaque fois qu'une mise à jour du micrologiciel d'une imprimante d'un multifonction ou d'un scanner Epson est nécessaire, elle peut être effectuée automatiquement.

Vous pouvez vérifier et mettre à jour à distance le micrologiciel de toutes vos solutions d'impression. Nous vous offrons un environnement qui vous permet d'identifier les matériels qui nécessitent une mise à jour, et effectuer la mise à jour afin que vous puissiez utiliser vos solutions d'impression en toute sécurité et être protégé contre les menaces.

Veuillez consulter votre représentant commercial pour en savoir plus sur les modèles pris en charge.