Epson Sicherheitserklärung

Mit den zunehmend vielfältiger werdenden Arbeitsplätzen und der steigenden Komplexität von Netzwerkumgebungen werden zuverlässige Sicherheitsprotokolle für Geräte wie Drucker, Multifunktionsgeräte und Scanner wichtiger denn je. Um die Sicherheit für alle unsere Kunden zu gewährleisten, nutzt Epson bei der Entwicklung und Bereitstellung aller unserer Produkte einheitliche Sicherheitsrahmen und konsistente Methoden.

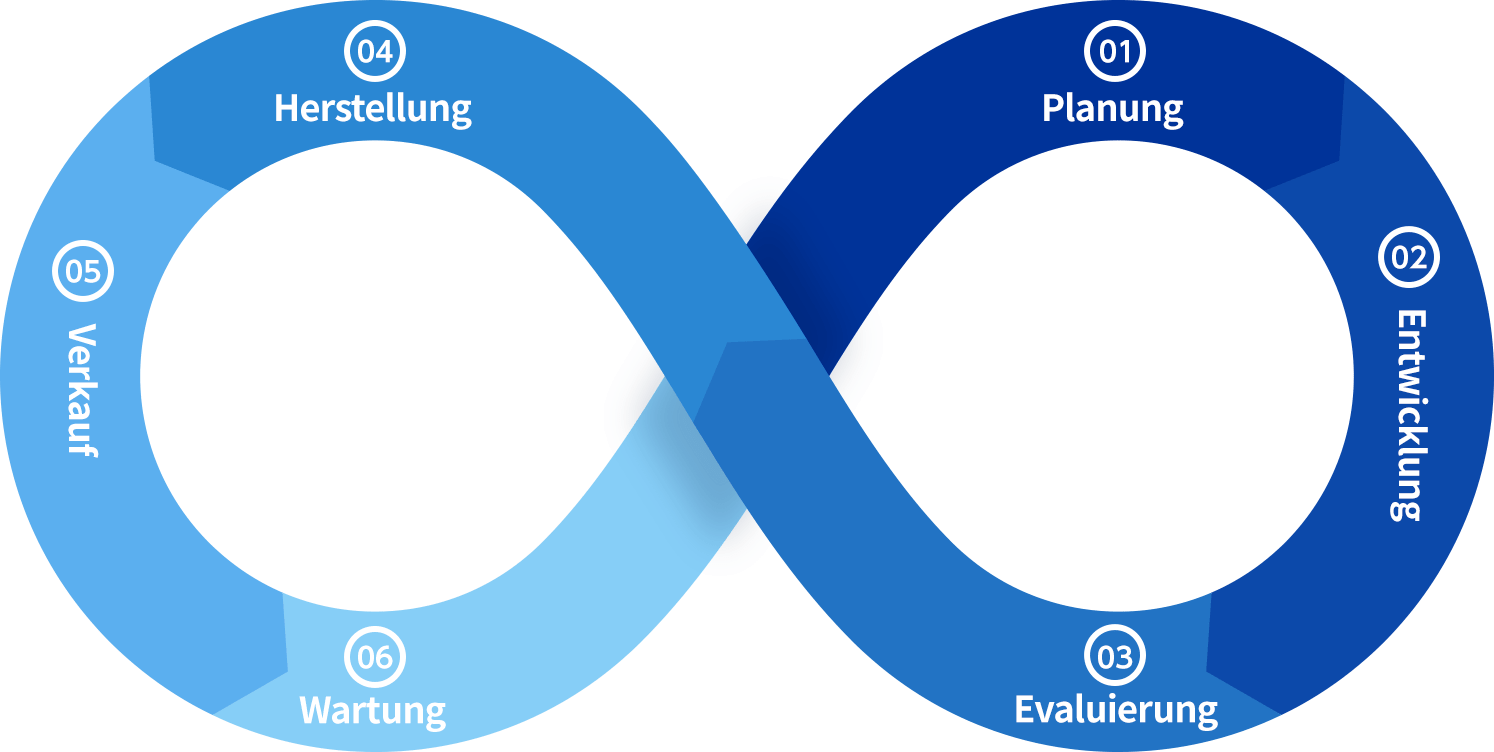

Um die Informationswerte unserer Kunden gegen zunehmend ausgeklügelte Angriffe zu schützen, ergreift Epson optimale Sicherheitsmaßnahmen sowohl für die Software als auch für die Hardware, und zwar auf allen Ebenen und über den gesamten Lebenszyklus eines Produkts vom Design über die Entwicklung, Produktion und Verkauf bis hin zur Wartung.

Sicherheitskonzept über den gesamten Lebenszyklus des Produkts

Um unseren Kunden noch höhere Produktsicherheit zu bieten, berücksichtigen wir die unterschiedlichsten Nutzungsbedingungen für die jeweilige Produktart und setzen Sicherheit über den gesamten Lebenszyklus unserer Produkte um (Endpunktsicherheit) - von der Planung über die Entwicklung, Evaluierung und Herstellung bis hin zur Wartung.

-

①PlanungIn der Phase der Produktplanung erfassen wir ständig die neuesten Entwicklungen bezüglich Sicherheit und möglicher Schwachstellen. Wir gehen auf die Wünsche unserer Kunden ein und definieren und analysieren dabei die Sicherheitsanforderungen. Auf diese Weise können wir bereits während der Entwicklung möglichen Problemen begegnen, bevor Risiken auftreten.

-

②EntwicklungMithilfe unserer ursprünglichen gemeinsamen Plattformen und Technologien, die wir im Laufe der Entwicklung einer breiten Produktpalette – von Büro-/Heimdruckern bis hin zu kommerziellen/industriellen Klein- und Großformatdruckern und Scannern – weiterentwickelt haben, streben wir danach, den Schutz vor Sicherheitsrisiken zu verbessern.

-

③EvaluierungDass wir selbst unsere Produkte gründlich evaluieren, ist selbstverständlich. Darüber hinaus holen wir auch objektive Sicherheitsbeurteilungen von unabhängigen Organisationen ein. Strenge Prüfungen und Evaluierung unter den verschiedensten Aspekten garantieren eine hohe Sicherheit der von uns entwickelten Produkte.

-

④HerstellungWir nutzen ein eigenes System für die umfassende, an unsere Produktionsstätten genau angepasste Verwaltung unserer Informationsressourcen. Die Software, die die Funktion unserer Produkte gewährleistet, wird unter sicheren Bedingungen installiert und die Produktionsvorgänge erfolgen mit hoher Qualität.

-

⑤VerkaufWir betrachten es als unsere Aufgabe, für jeden unserer Kunden für die unterschiedlichsten Nutzungs- und Betriebsbedingungen Lösungen vorzuschlagen, um den Betrieb zu unterstützen und stets die höchste Sicherheit zu gewährleisten. Sollten sich nach der Einführung Schwachstellen an unseren Produkten zeigen, reagieren wir umgehend. Produkte, die durch neue ersetzt und entsorgt werden, versetzen wir zurück in den Zustand bei der Lieferung ab Werk, um das Aussickern von vertraulichen Informationen zu verhindern.

-

⑥WartungNach dem Verkauf reagieren wir umgehend auf Fragen bezüglich der Sicherheit und auf Probleme, die uns von unseren Kunden mitgeteilt werden.

Bei Epson haben wir unser eigenes Multi-Core-Drucker-/Scanner-SoC entwickelt und es mit unserer Original-Firmware kombiniert, die verschiedene Prozesse wie mechanische Steuerung und Bildverarbeitung optimal handhabt, um eine Plattform mit hervorragender Leistung und Sicherheit zu schaffen. Durch die Trennung der Kommunikationseinheit, die ein besonders hohes Sicherheitsrisiko birgt, von anderen informationsverarbeitenden Einheiten verhindern wir den unbefugten Zugriff von außen und schützen wichtige Informationen unserer Kunden.

Dieser Inhalt trifft nicht auf alle Modelle zu.

Zu Einzelheiten gibt Ihnen das zuständige Verkaufspersonal gern Auskunft.

Initiativen zur Beurteilung der Produktsicherheit durch Dritte

Epson lässt die Sicherheit seiner Produkte durch unabhängige Dritte beurteilen, um die Sicherheitsfunktionen der Produkte objektiv zu erfassen. Gleichzeitig sehen wir mögliche zukünftige Sicherheitsrisiken voraus und passen die Produkte rechtzeitig daran an.

| Zertifikationssnummer | Antragsteller | TOE-Bezeichnung | Zertifizierungsdatum | Entsprechende PP/Garantievoraussetzungen | Genehmigt durch die CCRA |

| C0847 | Seiko Epson Corp. | EPSON LM-M5500 / AM-M5500 with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0846 | Seiko Epson Corp. | EPSON AM-C550z with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0832 | Seiko Epson Corp. | EPSON LM-C400 / AM-C550 / AM-C400 with FAX 1.00 | 2024-11-19 | U.S. Government Approved Protection Profile - U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0803 | Seiko Epson Corp. | EPSON LM-C6000/LM-C5000/LM-C4000/AM-C6000/AM-C5000/AM-C4000 | 2023-12 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0728 | Seiko Epson Corp. | EPSON LX-10020M/WF-M21000 | 2021-08 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0700 | Seiko Epson Corp. | EPSON LX-10050MF/LX-10050KF/LX-7550MF/LX-6050MF/WF-C21000/WF-C20750/WF-C20600 | 2021-01 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0602 | Seiko Epson Corp. | LX-10000F/LX-7000F/WF-C20590/WF-C17590 2.00 | 2018-06 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

Dieses Zertifikat gilt nicht für alle Modelle.

https://keypointintelligence.com/security-validation

Dieses Zertifikat gilt nicht für alle Modelle.

Damit Sie unsere Produkte sicher nutzen können

Die Einstellungen, mit denen die Produkte vom Werk geliefert werden, müssen von unseren Kunden an ihre Nutzungsbedingungen angepasst werden. Besonders beim Einstellen und Verwalten von Administrator-Passwörtern und beim Verbinden mit dem Internet oder mit kabellosen LAN-Netzwerken bitten wir unsere Kunden, angemessene Sicherheitseinstellungen vorzunehmen.

Wählen Sie dies unabhängig von Ihrer Netzwerkumgebung.

(Nur für Europa, Nahen Osten und Afrika)

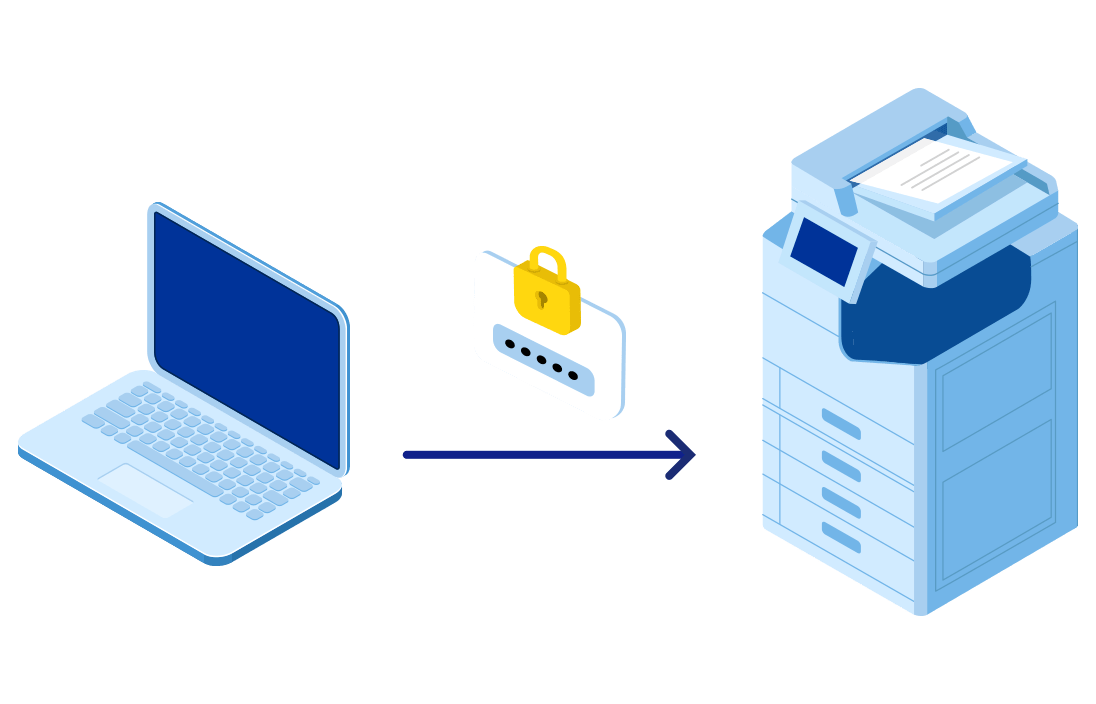

Administrator-Passwörter

Wir empfehlen dringend, beim ersten Einrichten des Gerätes für jeden Administrator ein Passwort festzulegen. Falls kein Administrator-Passwort festgelegt wurde oder falls die bei Lieferung vom Werk gesetzten Einstellungen unverändert benutzt werden, besteht die Gefahr, dass die im Gerät gespeicherten Einstellungen und Informationen unberechtigt eingesehen oder manipuliert werden. Außerdem besteht das Risiko, dass vertrauliche oder persönliche Informationen wie IDs, Passwörter oder Adressenverzeichnisse aussickern.

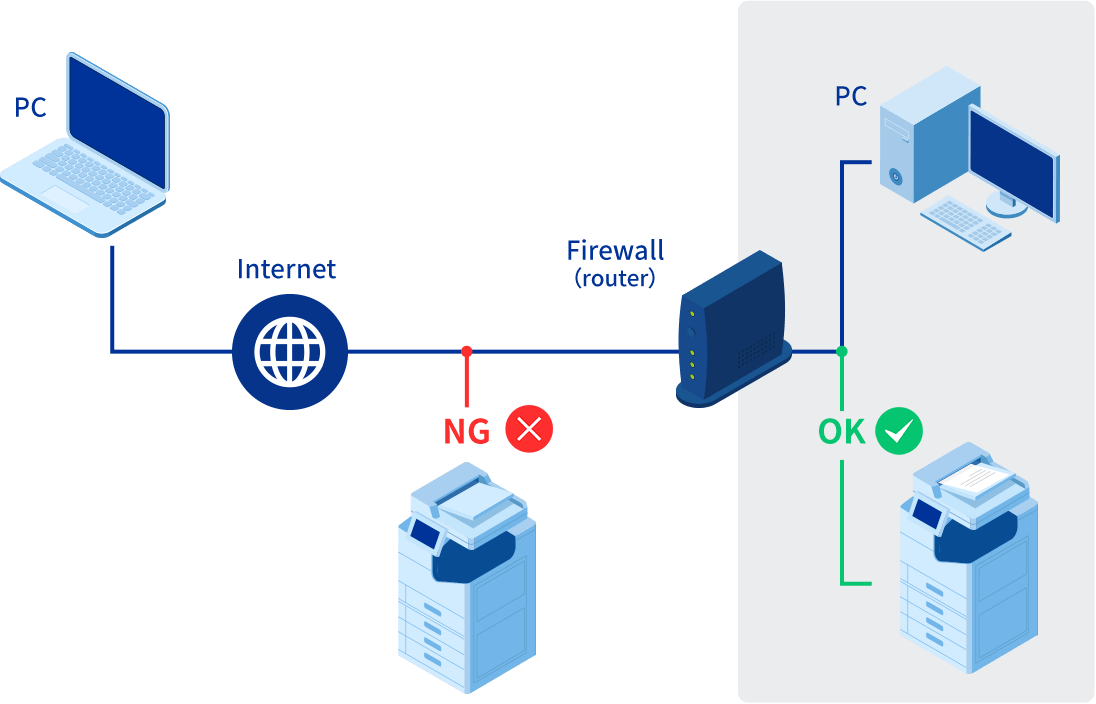

Verbindung mit dem Internet

Schließen Sie Drucker, Multifunktionsdrucker und Scanner nicht direkt an das Internet an. Installieren Sie sie stattdessen in einem durch eine Firewall geschützten Netzwerk. Wir empfehlen außerdem die Einrichtung einer privaten IP-Adresse. Wenn Sie Drucker, Multifunktionsdrucker und Scanner direkt an das Internet anschließen, können Ihre Netzwerke unerwarteten Sicherheitsrisiken ausgesetzt sein, wie beispielsweise unbefugter Datenmanipulation und Datenlecks.

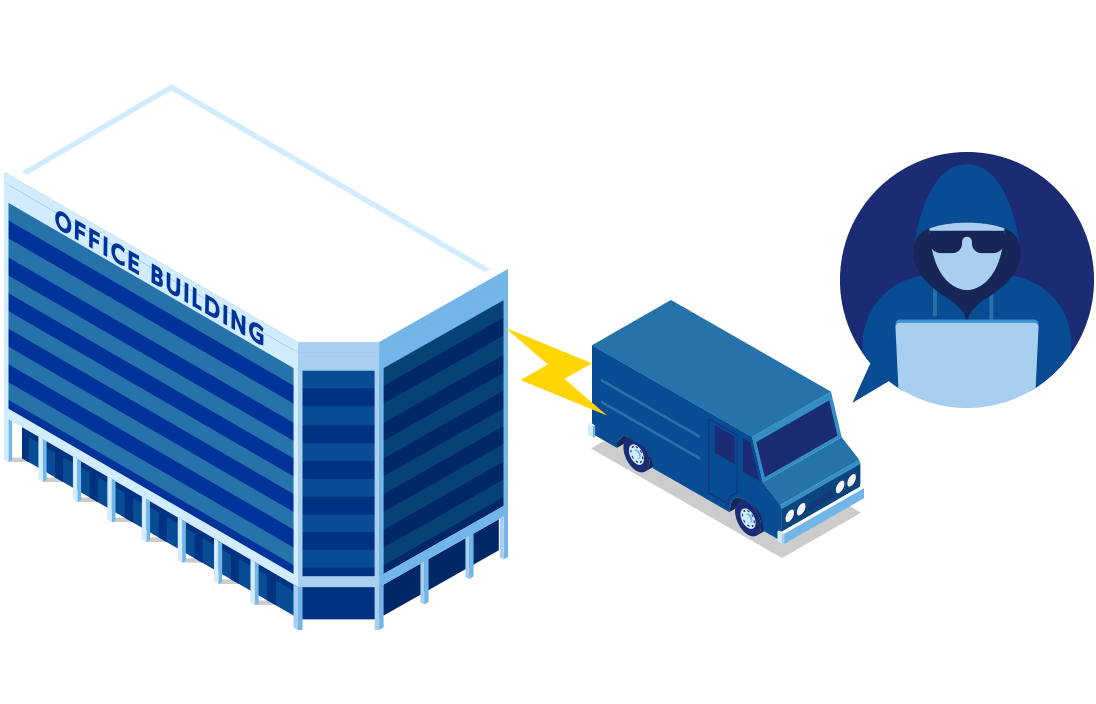

Kabellose LAN-Netzwerke

Wenn Sie ein kabelloses LAN-Netzwerk nutzen, achten Sie darauf, die Sicherheit angemessen einzustellen. Der Vorteil von kabellosem LAN ist, dass die Endgeräte wie z.B. Computer oder Smartphone über Funk mit einander Daten austauschen und sich jederzeit mit dem Netzwerk verbinden können, sofern sie sich innerhalb des Funkbereichs befinden. Andererseits kann es zum Diebstahl von Inhalten oder zu unberechtigtem Zugriff durch Unbefugte Dritte kommen, wenn die Sicherheit nicht angemessen eingestellt ist.

Sicherheits-Software

In der Nähe des Druckers wurden gedruckte Seiten versehentlich liegen gelassen, so dass Dritte wichtige Informationen einsehen konnten.

Epson Print Admin /

Epson Print Admin Serverless

Drucken im Beisein einer Person, die mit einer IC-Karte als berechtigt identifiziert wurde.

Da die Druckanweisung nach der Authentifizierung direkt am Multifunktions-Gerät (MFP) erfolgt, kommt es weniger häufig dazu, dass gedruckte Dokumente unbeaufsichtigt liegen bleiben.

Das Druckenerfolgt im Beisein der Person. So wird verhindert, dass das gedruckte Material von Dritten irrtümlicherweise mitgenommen wird.

Wenn Funktionen genutzt werden, die nicht direkt die Arbeitsaufgaben betreffen, besteht das Risiko, dass Informationen aussickern.

Wenn Personen anwesend sind, die in unterschiedlichen Verhältnissen zum Unternehmen stehen, besteht das Risiko, dass interne Informationen aussickern.

Epson Print Admin /

Epson Print Admin Serverless

Die Bedienung des Multifunktionsgeräts (MFP) wird nur auf registrierte Nutzer beschränkt.

Wenn nur bestimmten Personen registriert werden, die zur Nutzung des Multifunktionsgeräts berechtigt sind, wird unberechtigte Benutzung verhindert. Damit verringert sich auch das Risiko, dass Daten aussickern.

Gebündelte Aktualisierung auf die neueste Firmware

Firmware auf dem neuesten Stand trägt zur sicheren und unkomplizierten Nutzung bei.

Es gibt Bedenken wegen Schwachstellen des genutzten Gerätes und Sicherheitsrisiken: Wie kann man sichergehen, dass die Firmware stets auf dem neuesten Stand ist und allen Sicherheitsbedrohungen begegnen kann?

Epson Device Admin

Wann immer ein Firmware-Update für einen beliebigen Drucker, Multifunktionsdrucker oder Scanner von Epson erforderlich ist, kann dies automatisch erfolgen.

Die Firmware-Version aller Geräte kann aus der Ferne überberprüft und aktualisiert werden. Geräte, die eine höhere Version brauchen, werden identifiziert und die Firmware wird stets auf dem neuesten Stand gehalten. So werden die Geräte vor Bedrohungen geschützt und können in einer Umgebung betrieben werden, die unbesorgte Nutzung ermöglicht.

Bitte wenden Sie sich an Ihr Vertriebspersonal, um Informationen über empfohlene Modelle zu erhalten.