엡손 보안 선언

작업 공간의 다양성과 네트워크 환경의 복잡성이 증가함에 따라 중요한 정보 자산을 취급하는 프린터, 복합기, 스캐너의 엄격한 보안 프로토콜은 이전보다 더 중요해지고 있습니다.

엡손은 오피스/가정용부터 상업/산업용 영수증 프린터, 대형 프린터 및 스캐너에 이르기까지, 통일된 보안 콘셉트로 일관되게 개발하여 고객이 안심하고 이용하실 수 있는 제품을 만들기 위해 노력하고 있습니다.

나아가 프린터, 복합기, 스캐너를 둘러싼 다양한 위험 요소들로부터 고객의 정보 자산을 보호하기 위해, 엡손은 제품 설계부터 개발, 생산, 유통, 유지보수까지의 전 과정에서 소프트웨어와 하드웨어 수준에서 최적의 보안 조치를 적용합니다.

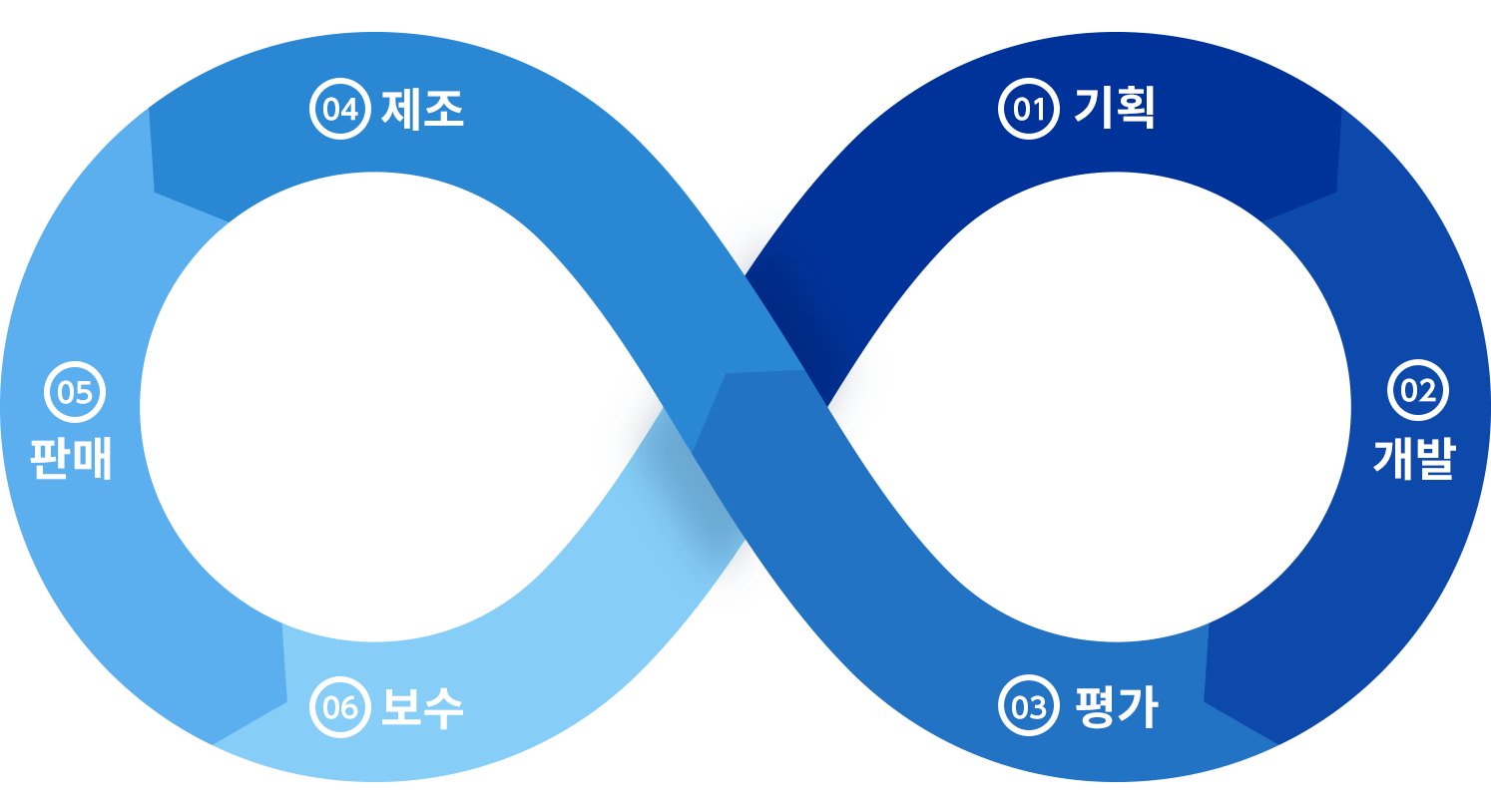

제품 라이프 사이클을 고려한 보안 사고 방식

엡손은 고객께 보다 높은 안정성을 제공하기 위해 제품 장르별로 다양한 사용 환경을 자세히 조사하여

기획부터 개발, 평가, 제조, 판매, 보수까지 라이프 사이클 전체를 통한 제품 보안을 실천하고 있습니다.

-

①기획제품의 기획 단계에서는 최신 보안 동향이나 취약성 정보를 상시 파악합니다.

또한 고객의 요구에 귀를 기울여 보안 요건을 추출하고 분석합니다.

이를 통해 위험이 드러나기 전 단계에서 제품의 잠재적인 문제점을 해결합니다. -

②개발오피스/가정용 프린터에서 상업/산업용 소형 및 대형 프린터, 스캐너에 이르기까지

다양한 장르의 제품 개발을 통해 축적해온 기술과 독자적으로 독자적으로 진화시킨 공통 플랫폼을 기반으로 보안상의 위험에 대비하기 위한 기능 향상을 도모하고 있습니다. -

③평가자사내에서의 철저한 평가는 물론, 제3자 평가 기관에 의한 객관적인 보안 평가도 실시.

엄격한 검증 시스템 하에서 다각적으로 평가함으로써 제품의 높은 안전성을 확보하고 있습니다. -

④제조최고 품질의 제조 운영을 실천하기 위해 자사 공장에 철저한 정보 자산 관리 시스템을 도입하고

제품의 기능을 실현하는 소프트웨어를 안전한 상태로 구성합니다. -

⑤판매고객마다 다른 이용 환경이나 운용 조건에 맞추어, 보안 위험을 최소화 할 수 있는

솔루션의 제안 및 도입 지원을 위해 노력하고 있습니다.

또한 도입 후 발견된 제품의 취약성에 대해서도 신속하게 대응합니다.

제품 교체에 따른 폐기 시에는 제품을 공장 초기화 상태로 되돌려 기밀 정보 유출을 방지합니다. -

⑥보수판매 후 고객으로부터 접수 된 보안 측면의 우려 사항이나 문제에 대해 신속하게 대응합니다.

엡손은 독자적으로 개발한 프린터, 스캐너 제어용 IC와, 기계 제어, 영상 처리 등 다양한 처리 과정을 최적화하여 구분해서 사용하는 독자적인 펌웨어를 결합함으로써 고성능과 높은 안전성의 플랫폼을 제공하고 있습니다.

본 내용은 모든 제품 모델에 적용되지 않을 수 있습니다.

자세한 내용은 영업 담당자에게 문의하여 확인하시기 바랍니다.

제품 보안에 대한 제 3자 평가 이니셔티브

엡손은 제품 보안에 대한 제 3자 평가를 통해 객관적으로 제품 보안 기능의 상태를 파악함과 동시에

향후 예상되는 보안상의 위험을 사전에 예측하고 이를 방지하기 위한 개선을 위해 노력합니다.

본 제품에 취약성이 전혀 없다는 보증 및 특정 운영 환경에서 필요한 모든 보안 기능이 장착되어 있다는 보증을 의미하는 것은 아닙니다.

| 인증번호 | 신청자 | 제품명 (TOE) | 인증일 | 보호프로파일 (Protection Profile) | CCRA 승인 |

| C0847 | Seiko Epson Corp. | EPSON LM-M5500 / AM-M5500 with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0846 | Seiko Epson Corp. | EPSON AM-C550z with FAX 1.00 | 2025-04 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0832 | Seiko Epson Corp. | EPSON LM-C400 / AM-C550 / AM-C400 with FAX 1.00 | 2024-11-19 | U.S. Government Approved Protection Profile - U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0803 | Seiko Epson Corp. | EPSON LM-C6000/LM-C5000/LM-C4000/AM-C6000/AM-C5000/AM-C4000 | 2023-12 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0728 | Seiko Epson Corp. | EPSON LX-10020M/WF-M21000 | 2021-08 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0700 | Seiko Epson Corp. | EPSON LX-10050MF/LX-10050KF/LX-7550MF/LX-6050MF/WF-C21000/WF-C20750/WF-C20600 | 2021-01 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

| C0602 | Seiko Epson Corp. | LX-10000F/LX-7000F/WF-C20590/WF-C17590 2.00 | 2018-06 | PP(U.S. Government Protection Profile for Hardcopy Devices Version 1.0 (IEEE Std. 2600.2™-2009) |  |

본 인증은 모든 제품 모델에 적용되지 않을 수 있습니다.

https://keypointintelligence.com/security-validation

본 인증은 모든 제품 모델에 적용되지 않을 수 있습니다.

제품 사용 시 보안성을 확보하기 위해서

제품 본체의 공장 출하 시 설정은 사용하기 전에 고객님의 환경에 맞게 변경해야 합니다.

특히 관리자 비밀번호 설정, 인터넷 연결 설정 및 무선 LAN 네트워크 연결 설정과 관련된 적절한 보안 조치를 구현해야 합니다.

자세한 내용은 보안 가이드북을 참조하십시오.

네트워크 환경에 관계없이 이 항목을 선택합니다.

(유럽, 중동 및 아프리카만 해당)

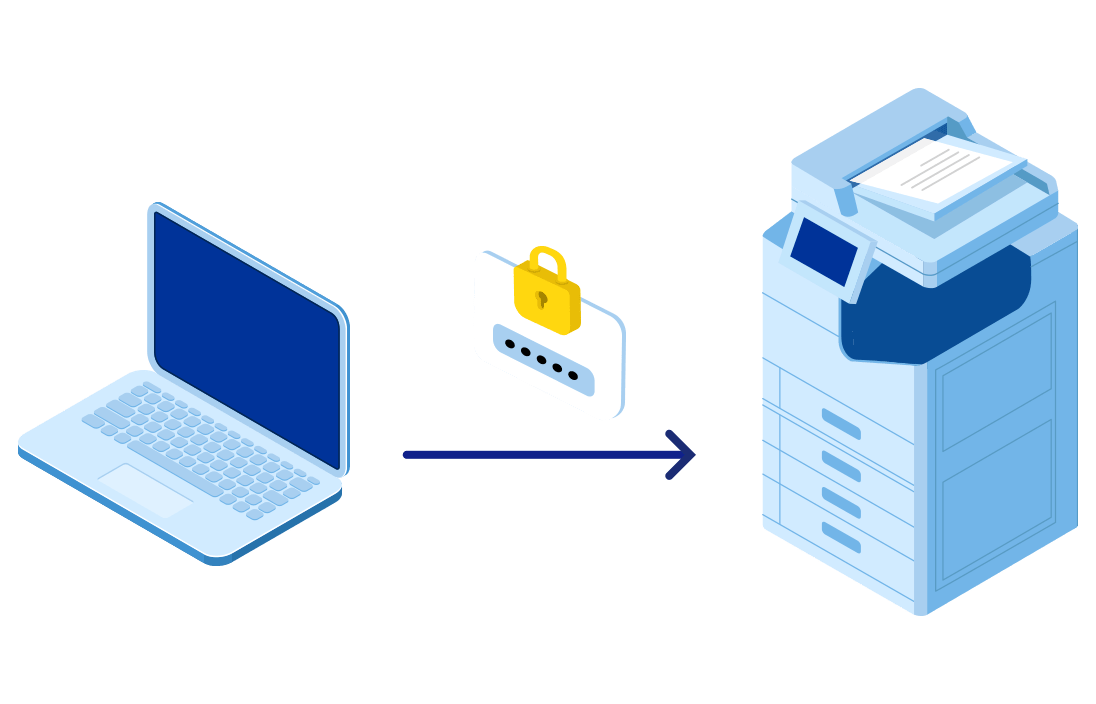

관리자 비밀번호

초기 설치 시에 복합기 관리자 비밀번호를 개별적으로 설정하는 것을 강하게 추천드립니다.

관리자 비밀번호가 설정되어 있지 않거나 공장 출하 시 설정 그대로인 경우 기기에 저장된

설정이나 정보가 무단으로 참조되거나 변경될 위험이 있습니다.

또한 ID나 비밀번호, 주소록 등의 개인정보나 기밀정보의 유출 위험도 있습니다.

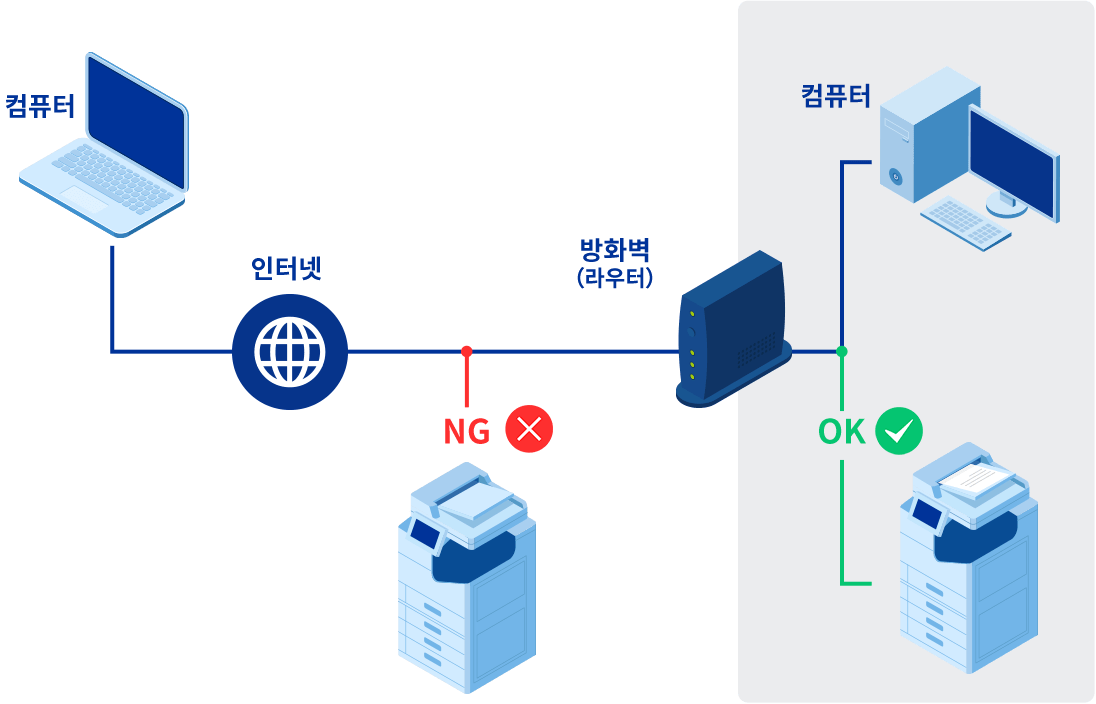

인터넷 연결

프린터, 복합기, 스캐너는 인터넷에 직접 연결하지 않고 방화벽으로 보호된 네트워크 내에 설치하십시오.

이 경우 개인 IP 주소를 설정하고 운용하는 것을 추천드립니다.

프린트, 복합기, 스캐너는 인터넷에 직접 연결하면 악의적인 데이터 조작이나 정보 유출과 같은 예상치 못한 보안 위험이 발생할 수 있습니다.

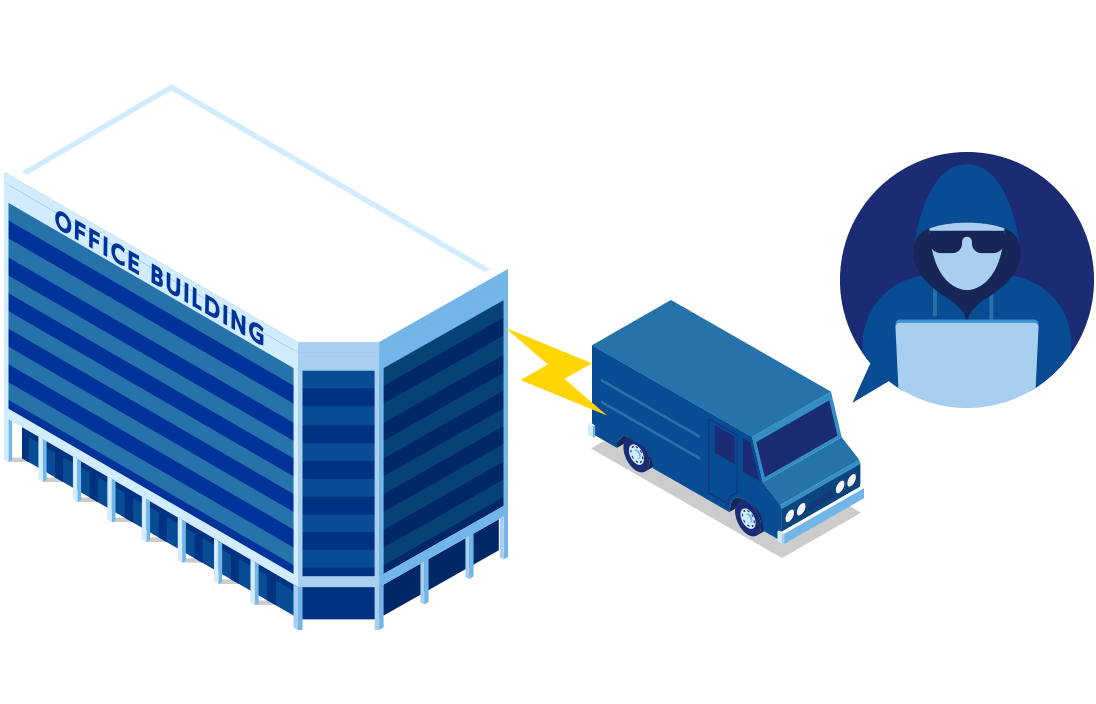

무선 LAN 네트워크

무선 LAN을 사용할 때는 무선 LAN의 보안을 알맞게 설정하십시오.

무선 LAN의 장점은 컴퓨터 및 스마트 폰 단말기와 전파로 통신하기 때문에 전파가 닿는 범위라면 자유롭게 네트워크에 접속할 수 있습니다.

반면, 제대로 보안 설정을 하지 않으면 악의를 가진 제 3자에 의해 통신 내용을 도난 당하거나 무단 액세스가 발생하는 경우도 있습니다.

보안 소프트웨어

무심코 프린터 주위에 인쇄 문서를 방치하여 중요한 정보가 제 3자에게 노출 되었습니다.

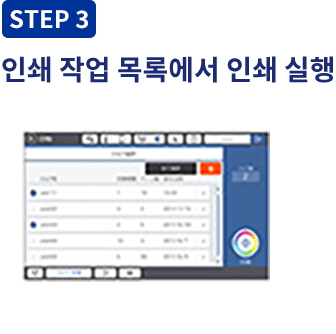

Epson Print Admin /

Epson Print Admin Serverless

IC 카드를 사용한 본인 인증을 통해 인증 완료 후에 출력을 실행해 보세요.

복합기(MFP) 앞에서 인증 후에 인쇄 지시를 하기 때문에 방치되는

출력물을 줄일 수 있습니다.

인증 후 눈 앞에서 바로 인쇄 하기

때문에, 제 3자에 의한 출력물의 취득을 방지합니다.

업무에 관련 없는 기능을 누구나 사용할 수 있기 때문에,

정보 유출 위험이 있습니다.

다양한 계약 형태의 직원이 있기 때문에 내부 자료의 유출 위험이 있습니다.

Epson Print Admin /

Epson Print Admin Serverless

복합기(MFP) 조작 권한을

등록된 사용자에게만 제한 해보세요.

등록된 사용자에게만 복합기 기능에 대한 액세스를 제한함으로써

복합기가 멋대로 조작되는 것을 방지하여 유출 위험을 막을 수 있습니다.

최신 펌웨어로 일괄 업데이트

최신 펌웨어로 안전하고 안심할 수 있는 기기를 이용하실 수 있습니다.

사용중인 장비의 취약성이나 보안 위험에 대한 걱정이 있어 장비의 펌웨어를 최신 버전으로 유지하고 보안 위협에 대비하고 싶습니다.

Epson Device Admin

펌웨어 업데이트가 필요한 엡손 프린터, 복합기, 스캐너를 자동으로 업데이트할 수 있습니다.

모든 기기의 펌웨어 버전을 원격으로 확인 및 업데이트 할 수 있습니다.

버전 업데이트가 필요한 장비를 특정하고 항상 최신 펌웨어 버전으로 유지함으로써 장비를 보안 위협으로부터 보호하고 안심하고 이용할 수 있는 환경을 제공합니다.

대응 기종에 대해서는 영업 담당자에게 문의해 주십시오.